EMOTET, BANKING TROJAN

Emotet è in realtà tutta una serie di attività cybercriminali, ma nello specifico è famigerato per le attività di malspam : grazie all'apertura di allegati infetti, infatti, può rubare importanti e sensibili informazioni aziendali grazie a info stealers, allegare pericolosi ransomware che cripteranno i dati della vittima, installare trojan o hijacker, cioè programmi capaci di dirottare le destinazioni degli utenti al loro click su di un link.

SE SEI UN NOSTRO UTENTE CON LICENZA WEBROOT, CONTINUA A LEGGERE. PER CONSIGLI GENERALI SU COME DIFENERTI DA EMOTET, CLICCA QUI.

Configura Webroot Evasion Shield contro gli attacchi di EMOTET

Webroot Evasion Shield è un modulo di Webroot che può aiutarti a difenderti da virus come Emotet. Evasion Shield infatti rileva, blocca e mette in quarantena script malevoli che siano o meno allegati come files nella tua posta elettronica.

COME ATTIVO EVASION SHIELD?

Innanzitutto è necessario che tu abbia una licenza aggiornata di Webroot, poiché la funzionalità è compresa nell'ultimo aggiornamento del software di protezione. Perciò non può essere scaricato, perché non è necessaria alcuna installazione : viene automaticamente implementato con un aggiornamento del tuo Webroot. Se non lo hai ancora fatto, quindi, controlla che il tuo Webroot sia aggiornato correttamente.

Webroot Evasion Shield è tuttavia disabilitato per default. Per attivarlo, segui i passaggi di seguito:

- Vai nella sezione "Criteri" della tua Console Webroot.

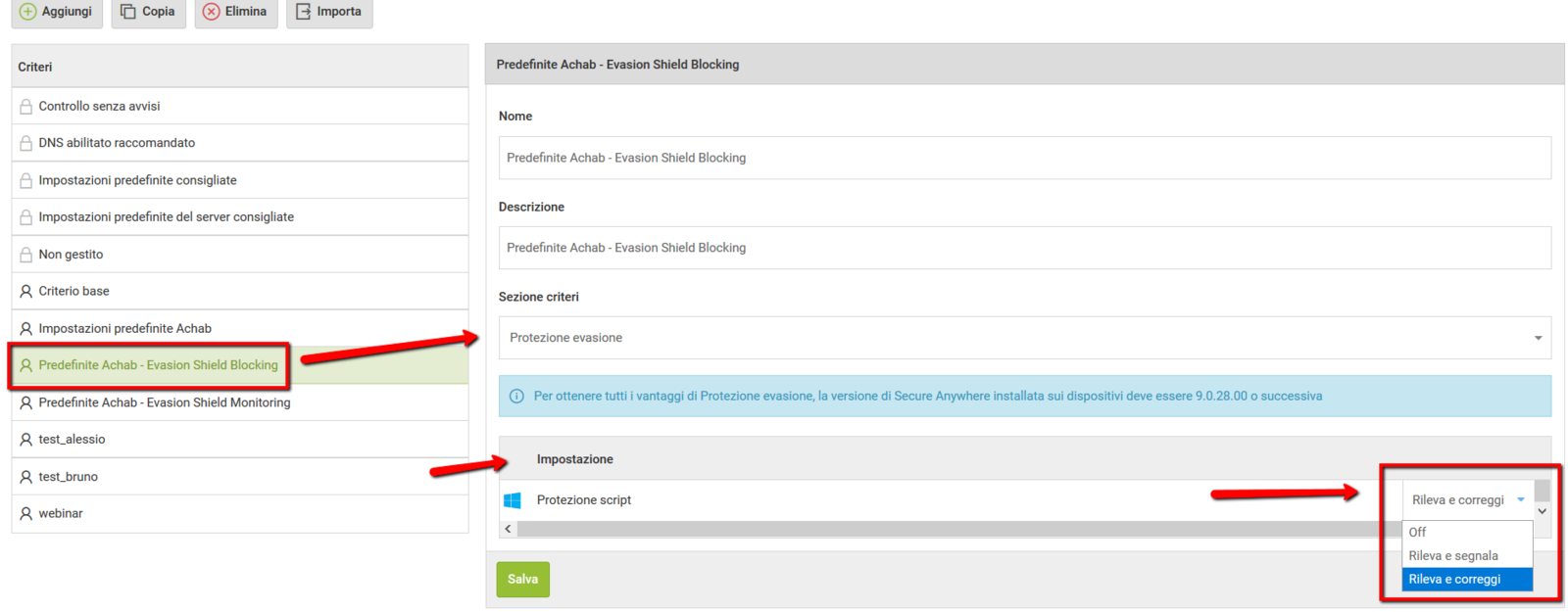

- Scegli un criterio e modificalo (o crearne uno nuovo) perché includa l'attivazione dell'evasion shield (Protezione evasione nella versione in italiano), come illustra l'immagine:

Puoi nominare il criterio come meglio ritieni, magari in modo univoco ed inequivocabile come ad esempio "Evasoin Shield Attivo" : puoi farlo perché è possibile applicare il tuo criterio, modificato o appena creato, a tutti i computer della tua rete che siano sotto la protezione di Webroot.

Il criterio con Evasion Shield può essere attivato solo dalla console GSM – sia MSP che singola, non dai siti singoli. Per applicarlo quindi a tutti i computer coinvolti è necessario applicarlo a questi (detti endpoint) dalla console GSM o dal sito singolo.

Dato che si tratta di un criterio globale, è necessario abilitare il sito alla visualizzazione dei criteri globali, da "Gestisci" -> "Endpoint Protection" per poterlo utilizzare nei siti singoli.

E se uso il criterio non gestito?

Nel criterio 'non gestito' Evasion shield è attivo per default.

Che opzioni posso applicare a Webroot Evasion Shield?

Webroot Evasion Shield può trovarsi in tre diversi stati:

- Off: è l'impostazione di default, e in questo stato Webroot Evasion Shield è spento.

- Detect and Report: in questo stato il rilevamento di Webroot Evasion Shield è attivo, ma non blocca gli script malevoli in automatico, limitandosi a produrre un report. Sulla base di questo report l'amministratore della console può decidere di inserire degli script in whitelist o blacklist. È una modalità utile nei primi periodi di utilizzo, per evitare falsi positivi, e la sua funzione è analoga al criterio "Controllo Senza Avvisi" storicamente presente in Webroot.

- Detect and Remediate: quando si trova in questa modalità Webroot Evasion Shield è attivo e oltre a produrre un report, rileva e blocca in automatico gli script che valuta essere malevoli.

Per attivare del tutto Webroot Evasion Shield bisogna impostarlo su "Detect and Report" oppure su "Detect and Remediate" a seconda delle proprie necessità. Webroot Evasion Shield è disponibile per gli Endpoint dalla versione 9.0.28.00 in avanti.

Come posso sapere quali dei miei endpoint usano Webroot Evasion Shield e quali script sono stati rilevati o bloccati?

Nella sezione 'report' della console GSM di Webroot ci sono due nuovi report a questo proposito:

- Evasion Shield Script Protection Status report: in questo report sono elencati gli endpoint e lo stato in cui si trovano rispetto a Webroot Evasion Shield. Gli stati possibili sono Detect and Remediate, Detect and Report, Off e Unsupported.

- Evasion Shield Script Detections report: in questo report sono elencati gli endpoint sui quali Webroot Evasion Shield è attivo e gli script che sono stati rilevati. Cliccando su ogni script è possibile ottenere maggiori dettagli.

Che tipo di minacce blocca?

Quando è attivato in modalità "Detect and Remediate", Webroot Evasion Shield blocca script malevoli come JS, VBS, PowerShell, wscript, cscript, macro e script fileless (ossia senza allegato file).

Sono stato attaccato da un malware fileless (senza file allegato), come posso rimediare?

Se uno script malevolo è basato su file, Webroot Evasion Shield elimina il file, mettendolo in quarantena. Se il malware non è basato su file, non può essere messo in quarantena, ma ne verrà sempre e comunque bloccata l'esecuzione.

Come posso inserire in Whitelist uno script sicuro?

Per inserire uno script in whitelist devo creare un override, analogamente a quanto si fa per i comuni file. Dato che nel caso di script l'MD5 non ha rilevanza, per impostare override su script si usa il nome del file.

Come posso assicurarmi che Webroot Evasion shield non blocchi degli script amministrativi che utilizzo nel mio lavoro?

Se si fa un uso massiccio di script amministrativi è consigliabile utilizzare, per i primi tempi, Webroot Evasion Shield in modalità "Detect and Report"

Quando, esaminando i report, non si trovano falsi positivi, si può passare alla modalità "Detect and Remediate".